A. Persyaratan Security

- Confidentiality : data hanya boleh diakses oleh yang mempunyai hak akses.

- Integrity : data hanya boleh diubah-ubah oleh orang yang mempunyai hak akses.

- Availability : ketersediaan data (ada atau tidaknya data untuk dapat diakses).

- Authenticity : memverifikasi identitas user.

B. Tipe-Tipe Ancaman / Threats

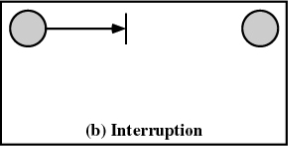

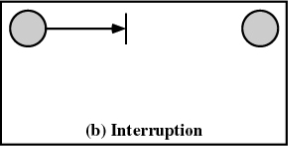

1. Interruption

- Sebelum data sampai ke tujuan datanya di interrupt di tengah jalan.

- Interruption ini menyerang availability.

- Contoh interruption : perusakan hardware , memutuskan communicating line.

2. Interception

- Ketika datanya dikirim ke tempat tujuan , di tengah jalan datanya diambil oleh orang yang tidak berhak.

- Interception ini menyerang confidentiality.

- Contoh interception : wiretrapping untuk mengambil data dari suatu jaringan.

- Ketika datanya dikirim ke tempat tujuan , nilai pada data yang dikirim tersebut diubah oleh yang tidak mempunyai hak akses.

- Modification ini menyerang integrity.

4. Fabrication

- Menambahkan objek atau data pada sistem tersebut.

- Fabrication ini menyerang authenticity.

- Contoh farication : menambahkan pesan palsu ke dalam sebuah jaringan.

C. Intruders (yang melakukan penyerangan)

1. Meargetkan orang yang tidak mengerti komputer.

2. Snooping by insiders (masuk ke dalam dan mempelajari sistemnya).

3. Untuk menghasilkan uang.

4. Menjadi mata-mata.

D. Protection Mechanism

1. Protection Domain

1. Hardware : Ancaman pada hardware bisa disebabkan oleh faktor ketidaksengajaan tetapi bisa juga karena sengaja dihancurkan.

2. Software : Ancaman pada software bisa berupa penghapusan , pengubahan dan perusakan data.

3. Data : Ancaman pada data biasanya berhubungan dengan security misalnya berhubugan dengan availability , secrecy , dan integrity.

4. Coommunication Lines and Networks - Passive attacks

Ancaman yang bisa terjadi pada communication lines and network misalnya mengambil data yang ada di dalam suatu jaringan (sekedar membaca data yang ada dalam jaringan tersebut), karena bersifat passive attacks maka tidak melakukan penyerangan.

5.Communication Lines and Networks - Active attacks

Karena merupakan active attacks maka bukan hanya mengambil data saja akan tetapi juga melakukan penyerangan.

F. Pencegahan untuk menghindari adanya ancaman terhadap security

2. Protection Matrix

E. Asset Sistem Komputer1. Hardware : Ancaman pada hardware bisa disebabkan oleh faktor ketidaksengajaan tetapi bisa juga karena sengaja dihancurkan.

2. Software : Ancaman pada software bisa berupa penghapusan , pengubahan dan perusakan data.

3. Data : Ancaman pada data biasanya berhubungan dengan security misalnya berhubugan dengan availability , secrecy , dan integrity.

4. Coommunication Lines and Networks - Passive attacks

Ancaman yang bisa terjadi pada communication lines and network misalnya mengambil data yang ada di dalam suatu jaringan (sekedar membaca data yang ada dalam jaringan tersebut), karena bersifat passive attacks maka tidak melakukan penyerangan.

5.Communication Lines and Networks - Active attacks

Karena merupakan active attacks maka bukan hanya mengambil data saja akan tetapi juga melakukan penyerangan.

F. Pencegahan untuk menghindari adanya ancaman terhadap security

- Membatasi berapa kali seseorang bisa login

- Secara otomatis akan munculin captcha apabila salah memasukkan password 3 kali

- Menyimpan semua database loginnya.

- Membuat nama/password yang simple sebagai jebakan.

G. Serangan dari dalam

- Trojan Horses : suatu file yang diselipkan ke dalam file lain yang biasanya ketika user lengah maka bisa mendownload apapun dan terkadang bisa mengendalikan komputer.

- Login Spoofing : membuat halaman login yang sama persis dengan login aslinya , akan tetapi dibelokkan ke halaman lain misalnya untuk mengetahui password yang login.

- Logic Bomb : menambahkan logika ke dalam programnya dan biasanya bertujuan untuk menyerang penggunanya misalnya akan menghapus isi hardisknya.

- Trap door : membuat pintu belakang dari sistemnya

Worms : program yang tidak menyerang program lain tetapi dia bisa memperbanyak diri supaya memenuhi space komputer.

Tahapan-tahapan virus :

1. Dormant phase : fase dimana virus masih dalam keadaan idle

2. Propagation phase : fase dimana virusnya mulai memperbanyak diri.

3. Trigerring phase : fase dimana virusnya mulai aktif untuk menampilkan fungsinya.

4. Execution phase : fase dimana virusnya mulai menyerang.

Pendekatan Antivirus :

1. Detection : antivirus akan mendeteksi virusnya terlebih dahulu .

2. Identification : antivirus akan mengidentifikasi virusnya.

3. Removal : antivirus akan menghapus virusnya.